Opracowany, by pokonać hakerów

- Wykrywanie zagrożeń: nieautoryzowany dostęp, wykorzystanie podatności, ataki typu Command-and-Control.

- Gromadzenie i analiza danych: identyfikacja zagrożeń, analiza wzorców, analiza treści.

- Automatyczna reakcja: generowanie wskaźników naruszeń, izolacja przejętych hostów, rejestracja i raportowanie incydentów.

Zapobieganie działaniom hakerskim

51% wszystkich wykrytych prób wtargnięcia do systemów informacyjnych to ataki bez użycia złośliwego oprogramowania

Wykrywanie naruszeń

56% naruszeń nie jest odkrywanych przez co najmniej kilka miesięcy

Ochrona cennych zasobów

60% firm doświadczyło poważnego naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat

Rozwiązanie, któremu warto zaufać

Labyrinth dostarcza przeciwnikom iluzję podatności usług i aplikacji IT/OT, aby sprowokować ich do działania, wykrywa i monitoruje wszystkie ich działania oraz izoluje ich od prawdziwej sieci IT/OT.

- BRAK długiego procesu implementacji

- BRAK terabajtów danych do przechowywania

- BRAK przytłaczającej ilości alarmów bezpieczeństwa

- BRAK fałszywych alarmów

- BRAK specjalnych umiejętności do obsługi

Unikalne funkcje Labyrinth zapewniają ochronę twoich aplikacji i usług lokalnie (on-premise) i w chmurze.

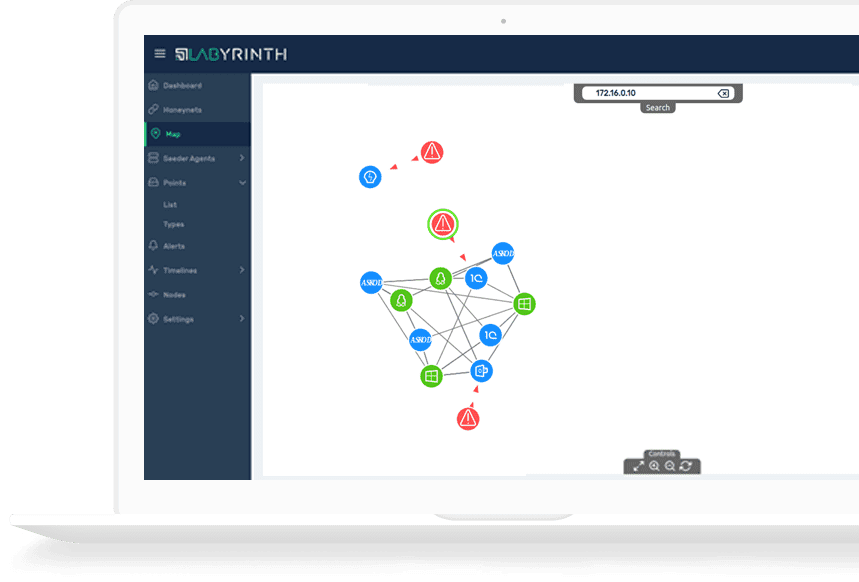

Rozszerzone możliwości wykrywania

Platforma dostarcza atakującym szeroki zakres fałszywych podatności aplikacji i usług, aby zwiększyć powierzchnię ataku i zapewnić pokrycie wszystkich możliwych wektorów ataku.

Zaawansowana ochrona aplikacji internetowych

Labyrinth zawiera unikalną technologię, która umożliwia dodatkową warstwę zabezpieczeń dla najbardziej pożądanych przez hakerów celów – aplikacji i usług internetowych.

Aktywna obrona

Honeypoty klienckie to aktywne urządzenia ochronne służące do wyszukiwania złośliwych serwerów atakujących klientów i wykrywania ataków typu MITM (“człowiek pośrodku”). Udają klienta

i sprawdzają, czy doszło do ataku.